Подходы, которые используются компаниями на сегодняшний день, не справляются с растущими угрозами. Систему управления киберрисками необходимо коренным образом пересмотреть.

До недавнего времени основной целью кибератак становились финансовые компании и правительства. Однако сегодня, по мере того как компании всё в большей мере выводят свой бизнес в интернет, эта угроза стала актуальной для всех игроков. Вспомним тот хаос, в который повергли мир три последние реализовавшиеся киберугрозы. С 2011 по 2014 год энергетические компании в Канаде, Европе и США подверглись атакам кибершпионской группировки Dragonfly. В мае 2017 года вирус-вымогатель WannaCry захватил государственные и частные компании, работающие в телекоммуникационном секторе, здравоохранении и логистике. В том же 2017 году вирус-вымогатель NotPetya атаковал ряд крупных европейских компаний сразу в нескольких отраслях. В 2018 году были выявлены уязвимости Meltdown и Spectre, представляющие, возможно, наибольшую киберугрозу из существующих на сегодняшний день, так как их появление стало свидетельством того, что уязвимости могут содержаться не только в программном, но и в аппаратном обеспечении.

Стоит ли удивляться тому, что на текущий момент менеджеры по управлению рисками считают киберриск самой серьёзной угрозой для бизнеса? Согласно результатам недавно проведённого опроса McKinsey, 75 процентов экспертов считают обеспечение кибербезопасности задачей наивысшего приоритета. Это верно и для таких отраслей, как банковский сектор и автомобилестроение, хотя можно было бы подумать, что компании в этих секторах в последние годы должны были столкнуться и с другими крайне значимыми рисками.

Но вместе с ростом осведомлённости растёт и смятение. Руководство компаний не в состоянии справиться с задачей обеспечения кибербезопасности. Всего 16% руководителей заявляют, что их компании хорошо подготовлены к управлению киберрисками. Угроза усугубляется тем, что во многих отраслях рост зависит от новых технологий, таких как искусственный интеллект, углублённая аналитика и интернет вещей, которые открывают разнообразные возможности, вместе с тем подвергая компании и их клиентов новым видам киберрисков.

Так что же делать руководителям? Успокоиться и продолжать работать по-прежнему? Нет, это не выход. Угроза слишком существенна, и основополагающие законы, определяющие появление новых угроз, меняются слишком быстро. Чтобы повысить свою устойчивость к кибератакам и поддерживать её на высоком уровне, компании должны внедрить новый подход – комплексный, стратегический и подразумевающий непрерывную работу в этом направлении. В рамках нашей совместной работы с ведущими компаниями из различных отраслей и в наших разговорах с ведущими экспертами мы стали свидетелями формирования и развития нового подхода, способного защитить компании от киберрисков без наложения чрезмерных ограничений на их бизнес.

Потенциал этого подхода можно продемонстрировать на примере одной из международных страховых компаний. Компания заложила в бюджет 70 миллионов долларов США на реализацию комплексной программы по обеспечению кибербезопасности. Однако год спустя ей удалось осуществить лишь часть запланированных мероприятий. Дело в том, что бизнес-единицы давили на отдел ИТ, вынуждая его заниматься решением важных для них вопросов, таких как поддержка кампаний по стимулированию продаж и разработка некоторых новых отчётов, в ущерб мерам по обеспечению безопасности, таким как шифрование сообщений электронной почты и внедрение многофакторной аутентификации. Бизнес-единицам также не понравились ограничения, появившиеся в результате укрепления киберзащиты, например, дополнительные требования к процедурам для предотвращения потери данных, а также запрет на привлечение сторонних поставщиков в критически важных для компании областях.

Чтобы возобновить реализацию программы, компания вернулась на предыдущий этап для определения так называемых «королевских бриллиантов» – своих самых значимых активов. Она также внедрила новую модель управления в области обеспечения кибербезопасности, в рамках которой центральной рабочей группе были предоставлены полномочия для контроля всех мероприятий, реализуемых в сфере управления киберрисками на всех уровнях компании. Так как владельцы бизнеса были вовлечены в проведение анализа, они встретили эти инициативы с радостью. В результате программа не только позволила повысить уровень заинтересованности вовлечённых сторон и ускорить реализацию, но также привела к существенному сокращению затрат по сравнению с первоначальным планом.

Теряя время

Несмотря на годы дискуссий и дебатов, атаки продолжаются и становятся всё более агрессивными. Большинство компаний полностью не осознаёт эту угрозу и не всегда в достаточной мере готовятся к ней. Мы не утверждаем, что у нас есть ответы на все вопросы. Однако мы надеемся, что приведённое далее краткое описание основных проблем и ошибок поможет компаниям скорректировать свой текущий подход к управлению киберрисками.

Всё больше существенных угроз

Правительство США назвало обеспечение кибербезопасности "одной из наиболее серьезных задач в сфере экономики и национальной безопасности, стоящих перед нацией"1. Угроза кибератак растёт во всем мире. При этом увеличивается как их частота, так и интенсивность. Задумайтесь об этих цифрах: некоторые компании вкладывают в обеспечение кибербезопасности до полумиллиона долларов США; во всем мире в год создается более 100 миллиардов строк кода. Многие компании ежемесячно отчитываются о тысячах атак – как мелких, так и несущих реальную угрозу. Каждый год взламывается несколько миллиардов массивов данных. Каждый год хакеры создают около 120 миллионов новых версий вредоносных программ. В некоторых компаниях в подчинении директора по информационной безопасности работает по две тысячи человек, а сам он в свою очередь отвечает перед директором по безопасности, в подчинении которого находится ещё большая команда сотрудников.

Парадоксально, но большинство компаний, которые пострадали от вирусов, подобных NotPetya и WannaCry, с большой вероятностью утверждали бы, что во время атак они были достаточно хорошо защищены. Между тем, даже если компания не является первичной целью злоумышленников, она рискует понести сопутствующий ущерб от ненаправленных вредоносных программ и атак на распространённое программное обеспечение и важнейшие элементы инфраструктуры. И, несмотря на все новые средства защиты, для выявления скрытой атаки компаниям всё еще требуется в среднем около 99 дней. Представьте, какой ущерб может причинить не обнаруженный злоумышленник за это время.

Растущая сложность повышает уязвимость компаний

В то время как хакеры отрабатывают свои навыки, бизнес вовсю внедряет цифровые технологии, что делает компании более уязвимыми для кибератак. На сегодняшний день в зоне риска находятся самые разные активы – от вариантов дизайна новых продуктов до сетей дистрибуции и клиентских данных. Цифровые цепочки создания стоимости тоже становятся более сложными, так как простота цифровых подключений позволяет связывать вместе тысячи людей, несчетное количество приложений и мириад серверов, рабочих станций и других устройств.

У компаний может быть новейший межсетевой экран и самое последнее программное обеспечение для обнаружения вредоносных программ. У них могут быть отлично работающая служба безопасности и отлаженные процессы реагирования на происшествия. Но как быть со сторонними поставщиками, которые могут стать самым слабым звеном в цепочке создания стоимости компании? Или с популярной студией дизайна, у которой есть доступ к интеллектуальной собственности компании? Они могут подписать соглашение о неразглашении, но могут ли компании быть уверены в том, что их партнеры смогут обеспечить необходимый уровень киберзащиты? Входной точкой для хакера может стать самый обычный фотоаппарат с Wi-Fi, на который сотрудники снимают друг друга на корпоративном празднике. В нескольких недавних случаях кражи интеллектуальной собственности у медиакомпаний злоумышленники выбирали мишенью стороннего подрядчика, предоставляющего услуги постпроизводства, с менее действенной системой киберзащиты.

Миллиарды точек входа, которые необходимо защищать

В прошлом киберрискам в основном были подвержены информационные технологии. Однако с распространением интернета вещей и подключением к сети всё большего количества корпоративных производственных систем угроза стала актуальной и для операционных технологий. Количество уязвимых устройств растет огромными темпами. В прошлом в крупной корпоративной сети могло быть от 50 до 500 тысяч конечных устройств; с интернетом вещей система охватывает миллионы или сотни миллионов конечных устройств. К сожалению, многие из этих устройств были разработаны давно и не имеют достаточных – или вовсе никаких – механизмов защиты. Более того, производители уже отказались от поддержки некоторых таких устройств. К 2020 году интернет вещей может включать до 30 миллиардов устройств, многие из которых не будут контролироваться корпоративным сектором. Уже сейчас "умные" автомобили, дома и одежда уязвимы для вредоносных программ, которые могут использовать их для организации распределённых сетевых атак. К 2020 году 46% всех подключений в интернете будут выполняться между машинами без участия людей, и доля таких подключений продолжит расти. И, конечно, не стоит забывать об уязвимости миллиардов микрочипов к атакам Meltdown и Spectre – эту проблему также необходимо решить.

Распространённые ошибки

Корпоративные службы кибербезопасности пытаются меняться с той же безумной скоростью, с которой меняется ситуация с киберрисками. В этой связи мы наблюдаем три типичных проблемы:

- Делегирование ответственности за решение проблемы отделу ИТ. Многие члены высшего руководства считают киберриски технической проблемой и делегируют её решение отделу ИТ. Это естественная реакция с учетом того, что обеспечение кибербезопасности связано с большим количеством проблем технического характера. Однако защита бизнеса это не то же самое, что защита серверов. Для защиты бизнеса необходимо осознавать стоимость, подверженную риску, с учетом бизнес-приоритетов компании, знать бизнес-модель и цепочку создания стоимости, а также культуру управления рисками, существующие роли, систему распределения ответственности и систему управления. Отдел ИТ не в состоянии самостоятельно решить проблему кибербезопасности.

- Попытки решить проблему за счёт ресурсов. Другие компании пытаются "купить успех", предполагая, что угроза уйдет, если они убедят достаточное количество квалифицированных хакеров устроиться к ним на работу. Однако даже самые лучшие хакеры не смогут предсказать десятки тысяч атак на миллионы устройств в сложной сети и обеспечить надлежащую защиту.

- Попытка решить проблему, сделав акцент на соблюдении требований. Создается впечатление, что некоторые компании буквально через день вводят новые протоколы киберзащиты и контрольные списки. Однако эти усилия часто приводят к тому, что сотрудники уделяют больше внимания формальному соблюдению требований, а не реальным мерам по повышению устойчивости к угрозам. Даже если напротив всех пунктов в контрольном списке директора по информационной безопасности проставлены галочки, компания может быть всё так же уязвима для кибератак, как и раньше.

Новый подход

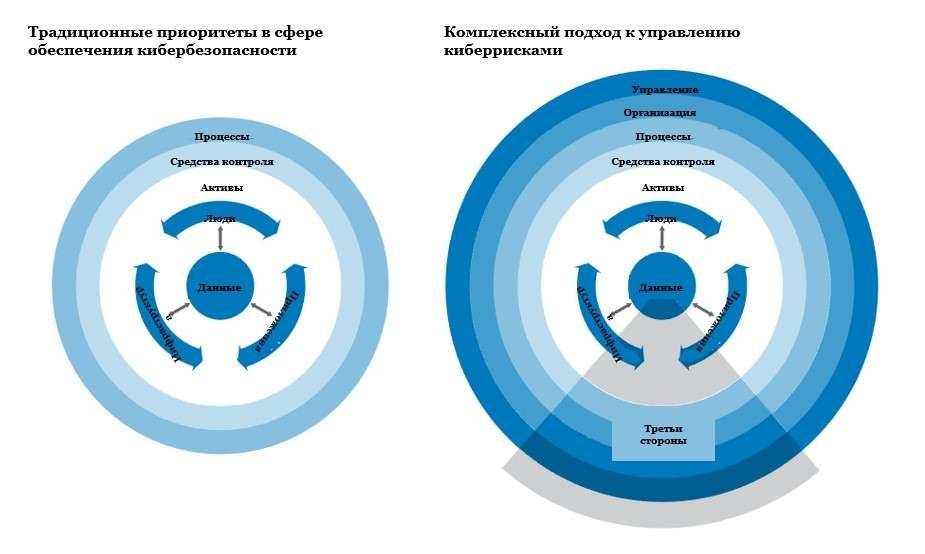

Чтобы подготовить международные компании к эпохе глобального подключения к сети, руководителям необходим более адаптивный, более тщательный подход к управлению киберрисками, предполагающий более активное взаимодействие (рис. 1). Мы заметили, что некоторые из ведущих служб безопасности международных компаний руководствуются следующими принципами:

В сетевом мире подход к обеспечению кибербезопасности должен быть комплексным, адаптивным и предполагающим активное взаимодействие.

- К киберрискам необходимо относиться как к проблеме управления рисками, а не как к проблеме ИТ. Киберриск во многом схож с любым другим сложным критическим нефинансовым риском. Основные элементы работы по управлению этим риском включают приоритизацию значимых угроз, оценку риск-аппетита компании (то есть её готовности к принятию на себя рисков) и определение инициатив по минимизации риска. Кроме того, компаниям необходимы организационная структура и подход к управлению, которые бы обеспечивали прозрачность и позволяли управлять рисками в режиме реального времени.

- Компании должны устранять киберриски с учетом своей ситуации. Технические эксперты не могут решить задачу обеспечения кибербезопасности, не понимая основополагающих коммерческих и организационных требований. Компании склонны к чрезмерным инвестициям в технические устройства и при этом не уделяют должного внимания задачам уменьшения сложности и обеспечения последовательного контроля всей цепочки создания стоимости, включая, например, управление рисками поставщиков. В результате их действий создаётся неэффективная система.

- Компании должны выявлять и снижать киберриски на многих уровнях. Данные, инфраструктура, приложения и люди подвержены различным видам угроз разного уровня. Создание исчерпывающего реестра всех этих активов – трудоёмкая задача, отнимающая много времени. Компаниям следует воспользоваться преимуществами автоматизированных инструментов для составления каталога своих активов, чтобы сосредоточиться на тех из них, для которых характерен самый высокий уровень риска.

- Адаптация – жизненно важное условие. Рано или поздно каждая компания подвергнется кибератаке. По мере развития киберугроз компаниям необходимо анализировать и вносить изменения в свои организацию, процессы, информационные и операционные технологии и продукты. В частности, чтобы соответствовать изменяющемуся уровню угроз, компаниям необходимо оптимизировать структуры и процессы обеспечения непрерывности бизнеса и антикризисного управления.

- Для управления киберрисками требуется комплексное руководство, основанное на взаимодействии. Обычно компании разделяют физическую и информационную безопасность, информационные и операционные технологии, управление непрерывностью бизнеса и защиту данных, обеспечение безопасности внутри организации и за её пределами. В цифровую эпоху этот подход уже не действует. Дробление ответственности может подвергнуть риску всю организацию. Чтобы устранить дублирование, увеличить скорость реагирования и в целом повысить устойчивость, компаниям необходимо работать со всеми сферами бизнеса, подверженными киберугрозам, что, собственно, включает все сферы бизнеса, а также поставщиков и клиентов. Хотя защитить компанию от самых сложных атак может быть непросто и даже невозможно, системное управление – наилучшая страховка от большинства повседневных атак.

Компании, следующие этим принципам, обычно более устойчивы к большинству атак, чем сопоставимые компании. Например, министерство обороны одной из стран решило радикальным образом повысить устойчивость к кибератакам на всех уровнях организации. Отрабатывание различных сценариев атак позволило повысить осведомлённость сотрудников о киберрисках и заставило их поверить в серьёзность и актуальность этой проблемы. Обучение было направлено на исследование образа мыслей потенциальных злоумышленников и разбор концепции самого слабого звена в цепочке обороны. С помощью обширной учебной программы руководство распространило эти принципы на все уровни министерства, обеспечив передачу навыков от эксперта к эксперту. Во время обучения служба разведки играла роль центра экспертных знаний в сфере кибербезопасности и выступила катализатором преобразований. Одновременно с этим министерство проанализировало свою ИТ-архитектуру и внесло в неё изменения, чтобы повысить устойчивость к разрушительным атакам, способным повредить текущие и резервные данные без возможности их восстановления.

Новый подход также предусматривает более эффективное использование ресурсов по обеспечению кибербезопасности и финансовых средств. Простое изменение приоритетов с перенаправлением инвестиций в по-настоящему значимые активы позволяет сократить затраты на обеспечение кибербезопасности на уровень до 20%. По нашему опыту, до 50% корпоративных систем не являются критически важными с точки зрения кибербезопасности. Также, по нашим наблюдениям, затраты на внедрение определённого решения по обеспечению киберзащиты могут в пять раз отличаться от компании к компании, что говорит о том, что многие игроки упускают возможность существенной экономии.

Среди других преимуществ можно назвать менее существенные перебои в операционной деятельности, которые часто сопутствуют реализации инициатив в сфере обеспечения кибербезопасности. Кроме того, вовлекая владельцев бизнеса в процесс с самого начала, компании могут в значительной мере ускорить разработку и внедрение своей архитектуры кибербезопасности.

Постепенное повышение устойчивости

Успешные киберстратегии создаются поэтапно с опорой на комплексное понимание важных бизнес-процессов и образа мыслей потенциальных злоумышленников. Три основных этапа включают приоритизацию активов и рисков, усовершенствование средств контроля и процессов и установление эффективной системы управления.

Приоритизируйте активы и риски по уровню важности

Компании могут начать с "инвентаризации" своих навыков и ресурсов в сфере управления рисками и сопоставления своих показателей с показателями других отраслевых игроков. С этими знаниями они могут поставить реалистичные цели по желаемому уровню устойчивости. Организации, изначально планирующие просто "стать лучшими", обычно не добиваются результата. Цель необходимо ставить таким образом, чтобы она соответствовала конкретной отрасли и существующему уровню угроз.

Почти все компании подвержены автоматизированным атакам, а также – косвенно – атакам, совершаемым на отрасль в целом. Если не брать во внимание эти ненаправленные угрозы, значимость других категорий атак в значительной мере отличается от отрасли к отрасли и зависит от размера и структуры компании. Перед тем как вкладывать средства в киберзащиту, руководству следует попытаться определить наиболее значимые риски.

Компаниям следует оценить угрозы и разработать средства контроля для наиболее значимых угроз.

|

Активы |

Угрозы |

Средства контроля |

|

Данные |

Утечка данных; Неправомерное использование информации или манипулирование информацией; Повреждение данных. |

Защита данных (например, шифрование); Навыки в сфере восстановления данных; Защита периметра. |

|

Люди |

Кража персональных данных; Атаки посредника (man in the middle, "человек посередине"); Атаки с использованием знаний социальной психологии; Неправомочное использование прав доступа. |

Контролируемый доступ; Мониторинг учётных записей; Навыки и обучение в сфере обеспечения безопасности; Проверка службой безопасности; Повышение уровня осведомленности и социальный контроль. |

|

Инфраструктура |

Отказ в обслуживании; Неправомерное управление; аппаратным обеспечением; Бот-сети; Вторжение в сеть, вредоносное ПО. |

Контроль привилегированного доступа; Мониторинг журналов проверки; Защита от вредоносного ПО; Средства управления сетью (конфигурация, порты); Запасы; Безопасная конфигурация; Постоянная проверка на наличие уязвимостей. |

|

Приложения |

Неправомерное управление программным обеспечением; Неправомерная установка программного обеспечения; Некорректное использование информационных систем; Отказ в обслуживании. |

Защита электронной почты, веб-браузеров; Программная защита приложений; Запасы; Безопасная конфигурация; Постоянная проверка на наличие уязвимостей. |

Источник: Агентство по обеспечению сетевой и информационной безопасности ЕС; SANS Institute

Оценив активы, компаниям необходимо выяснить, какие из них следует защитить. Автоматизированные инструменты позволяют руководителям произвести учёт всех активов, подключённых к корпоративной сети (то есть информационных, операционных технологий и устройств интернета вещей). Потратив немного больше усилий, они даже могут занести в каталог информацию обо всех людях, имеющих доступ к сети, вне зависимости от того, работают ли они в штате компании или у поставщика оборудования, клиента или поставщика услуг. Анализ каталога активов и реестра людей поможет компаниям приоритизировать свои инициативы в сфере обеспечения безопасности, а также продумать ответные меры и восстановительные мероприятия.

Внедрите различные средства контроля и эффективные процессы

Внедрение средств контроля без разбора по всем активам – ключевой фактор низкой эффективности мероприятий по обеспечению кибербезопасности и потери производительности. Не для всех активов требуются одни и те же средства контроля. Чем важнее актив, тем надёжней должно быть средство контроля. Среди надёжных средств контроля можно назвать двухфакторную аутентификацию и проверку сотрудников, имеющих доступ к важнейшим активам, службой безопасности.

Таким же образом можно повысить эффективность процессов. Соблюдение требований – выполнение протоколов, отметка пунктов в контрольных списках и заполнение документации – в мире быстро меняющихся киберугроз уже не является приоритетной задачей, хотя и в прошлом значимость соблюдения требований часто была преувеличена. Компаниям необходимо понять и принять Будущее управления рисками в цифровую эпоху, чтобы справиться с растущим количеством тревожных сигналов и происшествий. И в мире, в котором не хватает специалистов по цифровым технологиям, экспертов-аналитиков и тем более специалистов по кибербезопасности, им необходимо сформировать сообщество партнёров для устранения пробелов в собственных навыках. Компании должны регулярно анализировать стратегию своих партнеров, проверяя, какие процессы можно передать на аутсорсинг, а какие следует оставить в организации для защиты интеллектуальной собственности или предотвращения высокого риска.

Объедините организацию и внедрите универсальную систему управления

Большинство служб безопасности до сих пор работают таким образом, чтобы предотвращать угрозы аналоговой эпохи. В итоге существующие структуры, права принятия решений и процессы не способы справиться с киберрисками. Современная служба кибербезопасности (рис. 3) должна устранить традиционное дробление ответственности на физическую безопасность, информационную безопасность, обеспечение непрерывности бизнеса и антикризисное управление, чтобы свести к минимуму конфликты интересов и дублирование процессов. Она должна защищать компанию от кибератак в соответствии с отраслевыми стандартами, чтобы эффективно работать с другими вовлеченными сторонами для урегулирования происшествий. Организационная структура должна чётко определять обязанности и взаимоотношения между головным офисом, региональными службами и дочерними предприятиями. И в компании должна быть надежная архитектура данных, систем и безопасности, спроектированная таким образом, чтобы обеспечить надлежащую защиту и устойчивость к цифровым угрозам в долгосрочной перспективе.

Однако, чтобы организация была эффективной, в компании должна быть создана общекорпоративная структура управления с опорой на развитую культуру управления киберрисками. Процессы управления информационными, операционными технологиями, устройствами интернета вещей и продуктами должны быть объединены в одну операционную модель, которая должна охватывать всю бизнес-систему, включая третьи стороны. Идеальную структуру управления характеризуют десять элементов. Служба кибербезопасности должна отвечать за защиту всей компании от кибератак, и:

- ей должен руководить опытный директор по безопасности, напрямую подчиняющийся правлению;

- она должна отвечать за общий бюджет, выделенный на управление киберрисками;

- она должна нести ответственность за реализацию портфеля инициатив;

- она должна регулярно отчитываться о достигнутых результатах в сфере снижения рисков перед правлением и другими заинтересованными рисками (эту функцию может взять на себя директор по управлению рисками);

- у неё должно быть право вето при принятии всех решений, связанных с киберрисками, в том числе в отношении аутсорсинга, подбора поставщиков и исключений из системы контроля безопасности;

- в ней должна быть создана эффективная структура комитетов от правления до более низких уровней иерархии, позволяющая контролировать все мероприятия, связанные с управлением киберрисками (в том числе в отношении аутсорсинга, управления поставщиками и третьими сторонами), по всем направлениям бизнеса и юридическим лицам;

- она должна проводить кампании и программы по повышению осведомлённости и обучению сотрудников, регулярно внося в них изменения, чтобы учитывать самые актуальные угрозы (эту функцию может взять на себя директор по управлению рисками);

- она должна создать чёткие и эффективные структуры коммуникации и стимулирования, чтобы гарантировать использование средств контроля в сфере киберзащиты;

- она должна регулярно проводить в организации реалистичные имитации атак и кризисных ситуаций вместе с партнёрами и другими отраслевыми игроками;

- у неё должно быть налажено взаимодействие с правоохранительными и регулирующими органами.

Пример компании, которая смогла повысить свою устойчивость к киберугрозам

Одна из международных промышленных компаний понесла значительные убытки в результате кибератаки. Такой ущерб стал неожиданностью для руководства, которое было убеждено в том, что злоумышленникам будет не так просто взломать процессы обеспечения ИТ-безопасности и в высокой степени стандартизированную программную архитектуру. Корпоративный отдел ИТ регулярно выпускал патчи и обновления по мере появления новых угроз, и в нём действовал надежный протокол автоматического резервного копирования данных. Однако управление ИТ осуществлялось по региональному принципу, и региону, на который была направлена атака, потребовалось определенное время, чтобы выявить нарушение и сообщить о нём. Также обнаружились пробелы в области управления непрерывностью бизнеса, управления рисками поставщиков и коммуникации между заинтересованными сторонами на различных этапах цепочки создания стоимости.

Уже после происшествия, проведя тщательный анализ, компания разработала ряд инициатив, чтобы повысить свою устойчивость, включая следующие:

- создание наделённой всеми необходимыми полномочиями службы под управлением директора по безопасности для повышения осведомленности о киберрисках и формирования культуры обеспечения кибербезопасности на всех уровнях организации;

- внедрение современных глобальных процессов управления непрерывностью бизнеса на всех уровнях организации;

- дублирование важнейших систем (например, резервное копирование данных производственных систем, работающих на Windows, в ОС Linux) для снижения концентрации рисков;

- усовершенствование процессов по управлению рисками поставщиков.

Теперь компания считает, что смогла повысить свою устойчивость, так как сейчас она может отслеживать концентрацию рисков, системным образом снижать их и быть уверенной в том, что пробелы в системе управления были устранены.

По мере перехода компаний к этому новому подходу необходимо отдельно подумать о тех людях, которые обеспечат этот переход. В конечном итоге победа в борьбе с киберрисками равнозначна победе в борьбе за специалистов по кибербезопасности. Службам кибербезопасности необходимо привлекать, удерживать и развивать находчивых специалистов, способных к разработке инновационных решений и открытых новым идеям. Неважно, насколько совершенна технология, – эту войну выиграет человеческий фактор.

Авторы: Томас Поппензикер (старший партнёр из мюнхенского офиса McKinsey) и Рольф Рименшниттер (партнёр из франкфуртского офиса McKinsey)

-

1🇰🇿🇺🇸 Посольство Казахстана призывает соотечественников-нелегалов добровольно покинуть США

-

13156

-

3

-

29

-

-

2❗️Кадры с тренировок военного парада в Астане показали в Минобороны

-

2745

-

1

-

13

-

-

3🌡Прогноз погоды на 19 апреля: осадки и гололёд ожидаются на севере, востоке и в центре Казахстана

-

2482

-

2

-

3

-

-

4❗️Учитель получил пожизненное заключение за изнасилование школьницы в Семее

-

2435

-

3

-

32

-

-

5🇷🇺🇺🇦 Владимир Путин объявил пасхальное перемирие в войне с Украиной

-

2034

-

0

-

73

-

-

6😱 Тренер погиб, дети в больнице: футбольная команда из Павлодара попала в ДТП в Акмолинской области

-

2266

-

4

-

55

-

-

7📱 В Казахстане тестируют детские sim-карты

-

2211

-

3

-

26

-

-

8🚧 Почти 450 км дороги закрыли в ВКО из-за непогоды

-

2128

-

0

-

2

-

-

9🚧 Три автобуса в Астане временно поменяли маршруты движения

-

2159

-

1

-

0

-

-

10⚠️ Доброе утро! Предлагаем обзор главных новостей за 18 апреля

-

2262

-

0

-

4

-

USD:

521.7 / 524.3

USD:

521.7 / 524.3

EUR:

593.0 / 598.0

EUR:

593.0 / 598.0

RUB:

6.31 / 6.43

RUB:

6.31 / 6.43